52% máy tính ở Việt Nam chứa lỗ hổng có thể bị tấn công

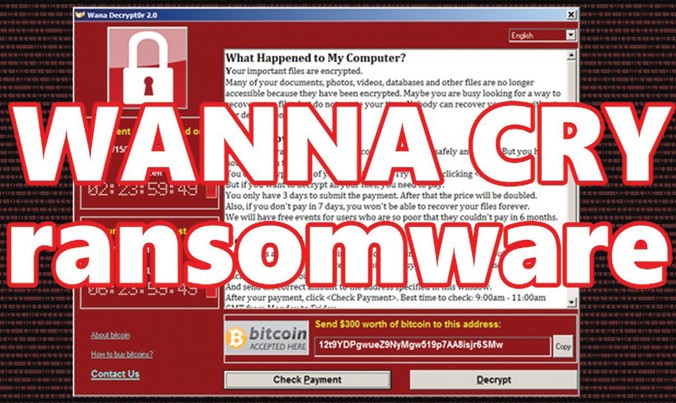

Trước đó, ngày 13/5, một ngày sau khi cuộc tấn công tống tiền bằng mã độc WannaCry (còn được gọi là WannaCrypt0r hoặc WannaCrypt) bùng phát trên toàn cầu, Bkav ghi nhận những trường hợp đầu tiên ở Việt Nam bị tấn công bằng mã độc nguy hiểm này. Các chuyên gia dự đoán, đầu tuần này, khi mọi người làm việc trở lại và bật máy tính, nguy cơ mã độc này sẽ lan rộng.

Theo ông Vũ Ngọc Sơn, Phó chủ tịch phụ trách mảng mã độc của Bkav, đến cuối ngày hôm qua (15/5), đơn vị này đã ghi nhận hàng trăm trường hợp ở Việt Nam bị tấn công bằng mã độc WannaCry. Phạm vi bị tấn công khá rộng, mới nhất là 2 trường hợp tại Cần Thơ và Bến Tre. Đây là 2 đơn vị hoạt động trong lĩnh vực giáo dục.

Theo ông Sơn, điều đáng nói là dù số lượng bị tấn công ở Việt Nam ghi nhận được chưa nhiều song hơn 52% máy tính ở Việt Nam tồn tại lỗ hổng có thể bị tấn công bởi WannaCry. Đây là kết quả nghiên cứu mới nhất của Bkav. Lỗ hổng này có tên là EternalBlue, một lỗ hổng đang bị mã độc mã hóa tống tiền WannaCry khai thác để tấn công, mã hóa dữ liệu của người dùng trên khắp thế giới. Vì vậy, nguy cơ máy tính ở Việt Nam bị tấn công và lây lan rộng mã độc WannaCry là rất lớn.

Hôm qua, nhiều hãng bảo mật ở Việt Nam đã phát hành công cụ miễn phí để quét virus và kiểm tra lỗ hổng trên máy. Bkav cung cấp công cụ giúp người sử dụng quét xem máy tính có đang bị nhiễm mã độc WannaCry không, đồng thời kiểm tra và cảnh báo nếu máy tính có chứa lỗ hổng EternalBlue. Người sử dụng có thể tải công cụ từ địa chỉ Bkav.com.vn/Tool/CheckWanCry.exe, không cần cài đặt mà có thể khởi chạy luôn để quét. Riêng người sử dụng Bkav Pro hoặc Bkav Endpoint không cần chạy tool vì đã có tính năng tự động bảo vệ, ngăn chặn ransomware. Cty Cổ phần Công nghệ An toàn thông tin và Truyền thông Việt Nam (VNIST) cũng cung cấp công cụ cho phép dò quét lỗ hổng MS17-010 trong các dải mạng để phát hiện các máy tính chưa được khắc phục, cập nhật bản vá. Từ đó có phương án cập nhật bản vá hoặc phòng chống tốt hơn.

Sở TT&TT Đà Nẵng cũng có công văn gửi đến các sở, ban, ngành, UBND các quận, huyện, phường, xã, các cơ quan Trung ương và các doanh nghiệp trên địa bàn yêu cầu thực hiện sao lưu dữ liệu máy tính, máy chủ, đặc biệt với dữ liệu quan trọng. Khi phát hiện có dấu hiệu tấn công, nhanh chóng cô lập vùng/máy đã phát hiện và liên hệ với cơ quan về an toàn thông tin, cơ quan ứng cứu sự cố máy tính để phối hợp, hỗ trợ.

Để phòng ngừa nguy cơ mã độc tấn công, các chuyên gia khuyến cáo người dùng nên sao lưu dữ liệu thường xuyên, cập nhật bản vá cho hệ điều hành, đồng thời chỉ mở các file văn bản nhận từ Internet trong môi trường cách ly Safe Run. Người dùng cũng cần cài phần mềm diệt virus thường trực trên máy tính để được bảo vệ tự động.

Theo nghiên cứu của Bkav, khoảng 52% máy tính ở Việt Nam có lỗ hổng EternalBlue- lỗ hổng cho phép WannaCry tấn công và mã hóa dữ liệu.

Theo nghiên cứu của Bkav, khoảng 52% máy tính ở Việt Nam có lỗ hổng EternalBlue- lỗ hổng cho phép WannaCry tấn công và mã hóa dữ liệu. Nhiều quốc gia châu Á bị ảnh hưởng

Ở bình diện thế giới, hơn 90 quốc gia đã ghi nhận ảnh hưởng với hơn 200.000 máy tính nhiễm virus này. Chính phủ một số quốc gia châu Á, doanh nghiệp thừa nhận bị thiệt hại do nhiễm mã độc WannaCry vào ngày thứ Hai, do các nhân viên quay trở lại công việc và bắt đầu bằng việc kiểm tra thư điện tử. Tại Trung Quốc - nền kinh tế lớn thứ hai thế giới - một số hệ thống thanh toán và dịch vụ công đều bị tác động từ một số cuộc tấn công do nhiễm mã độc này. Tình trạng này cũng được ghi nhận tại các quốc gia châu Á khác trong đó có Nhật Bản, Ấn Độ, Hàn Quốc và ngay cả Australia. Cụ thể, PetroChina thừa nhận hệ thống thanh toán tại một số cây xăng bị tấn công và phần lớn khắc phục được. Nhiều cơ quan thuộc Chính phủ như Cảnh sát, Giao thông cũng thừa nhận bị ảnh hưởng.

Tại bệnh viên chuyên về ung thư Dharmais ở Jakarta, Indonesia do chịu sự ảnh hưởng của cuộc tấn công mạng này, khoảng 200 người phải ngồi chờ bên ngoài do ảnh hưởng tới máy tính. Cuối giờ sáng 15/5, nhiều người vẫn phải điền hồ sơ bằng tay nhưng đại diện bệnh viện nói 70% hệ thống mạng bệnh viện hoạt động trở lại.

Người phát ngôn của Sở giao dịch Chứng khoán Hong Kong nói rằng các hệ thống vẫn hoạt động bình thường, dù vậy họ vẫn rất thận trọng. Một chuyên gia nghiên cứu an ninh mạng tại châu Á cho biết hầu hết các ngân hàng thoát khỏi sự ảnh hưởng lần này, tuy nhiên không ít trong số đó chưa cài đặt các bản vá lỗi đúng thời hạn. Do đó một số email lừa đảo lọt qua và được người dùng kích hoạt tuy nhiên lại được hệ thống an ninh khác phát hiện.

Michael Gazeley, Giám đốc quản lý Network Box -Cty an ninh mạng tại Hong Kong - cảnh báo nhóm của Cty này phát hiện một hình thức mới lây lan mã độc. Nó không dùng hình thức email để phát tán virus, thay vào đó nó tải một đoạn mã lên các website bị tấn công, khi này người sử dụng truy cập vào đường dẫn độc hại sẽ bị lây nhiễm trực tiếp. Vị này cũng cho rằng còn quá sớm để khẳng định có bao nhiêu website bị nhiễm độc.

Một số chuyên gia nhận định, mức độ lây nhiễm virus trong ngày 15/5 có chậm hơn hai hôm trước tuy nhiên khó khẳng định khu vực nào bị ảnh hưởng nặng nề hơn. Viện nghiên cứu phi lợi nhuận của Mỹ Cyber Consequences Unit khẳng định thiệt hại có thể lên tới hàng trăm triệu USD, tuy nhiên chưa tới mức 1 tỷ USD.